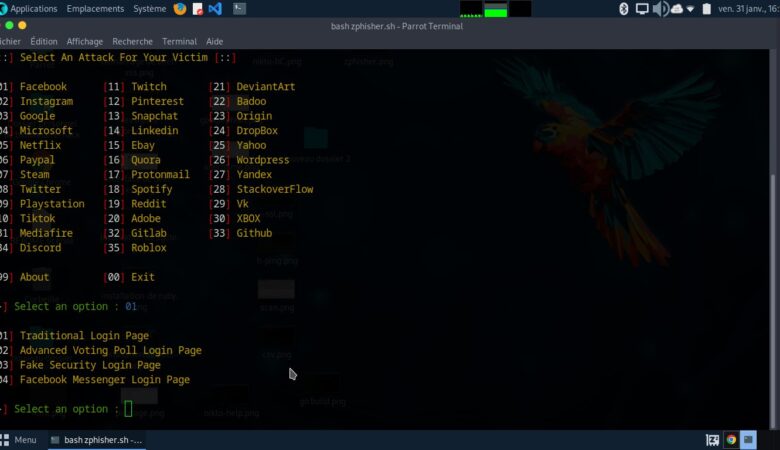

Zphisher: outil de phishing automatisé

Bonsoir amoureux(se) de piratage, aujourd’hui nous allons étudier Zphisher, Un outil de phishing automatisé avec plus de 30 modèles. Cet outil est conçu à des fins éducatives uniquement ! L’auteur et nous, ne seront pas responsable de toute mauvaise utilisation de cette boîte à outils ! installation git clone https://github.com/htr-tech/zphisher.git après avoir cloné le […]