Capture du trafic Web avec Bettercap

bettercap est un cadre puissant, facilement extensible et portable écrit dans Go qui vise à offrir aux chercheurs en sécurité, aux équipes rouges et aux inverses ingénieurs une solution tout-en-un facile à utiliser avec toutes les caractéristiques qu’ils pourrait-il avoir besoin d’effectuer une reconnaissance et d’attaquer le WiFi réseaux, dispositifs Bluetooth Low Energy, dispositifs HID sans fil et Ethernet réseaux.

Principales caractéristiques:

- Scannage des réseaux WiFi, attaque de dérathentication, PMKID sans client capture automatique d’attaque des clients WPA/WPA2.

- balayage de dispositifs Bluetooth à faible énergie, dénombrement des caractéristiques, la lecture et l’écriture.

- 2.4Ghz dispositifs sans fil à balayage et attaques MouseJacking avec Injection de cadres HID en eure (avec support DuckyScript).

- Le réseau IP passif et actif permet d’aler en train de sonder et de se reconner.

- ARP, DNS, NDP et DHCPv6 pour attaques MITM sur IPv4 et IPv6 réseaux basés.

- Proxies au niveau des paquets, au niveau TCP et au niveau d’application HTTP/HTTPS entièrement scriptible avec des plugins javascript faciles à implémenter.

- Un puissant renifleur de réseau pour la récolte de références qui peut également être utilisé comme fuzzer de protocole de réseau.

- Un scanner portique très rapide.

- Une puissante API REST avec un support pour la notification d’événements asynchrones sur websocket pour orchestrer facilement vos attaques.

- Une interface utilisateur web très pratique.

installation

sudo apt-get install bettercap

après l’installation de l’outil nous allons le démarrer via la commande suivante: sudo bettercap

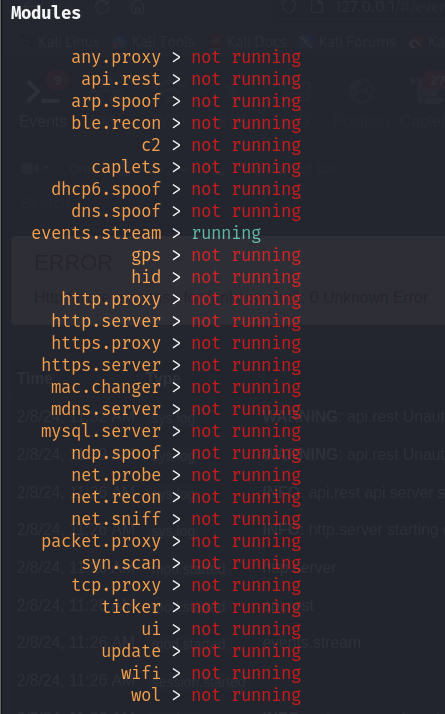

Pour voir une liste des commandes et modules disponibles, vous pouvez entrer help.

Si vous avez besoin d’une explication détaillée du module, y compris ses paramètres, entrez l’aide module

Par exemple, regardons les infos pour le module net.probe en tapant la commande help net.probe

Pour voir les détails sur les modules en cours d’exécution à tout moment, utiliser active commandement.

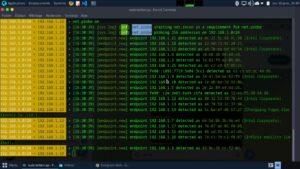

Après cela nous allons maintenant utiliser la commande net.probe pour sonder de nouveaux hôtes sur le réseau. Bettercap le fait en envoyant des paquets à tous les IP du sous-réseau. Nous pouvons commencer le sondage en utilisant le net.probe on.

Pour voir tous les hôtes trouvés par la sonde, vous pouvez utiliser la commande net.show. Il affichera tous les hôtes, la passerelle, et notre machine (eth0) dans une table.

Pour notre démo, nous choisirons la machine Windows 11 comme cible 192.168.1.21.

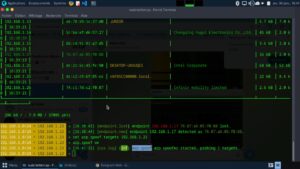

Pour commencer l’usurpation sur la cible, nous devons dire à Bettercap quelle table d’appareils nous voulons empoisonner. Comme nous empoisonnons la machine Windows, nous devons utiliser la commande suivante: set arp.spoof.targets +adresseip de la machine cible suite à cela vous taper la commande arp.spoof on pour activer

Avec Bettercap, vous pouvez aussi utiliser l’ensemble du sous-réseau en utilisant la commande set arp.spoof targetssans fixer d’objectifs.

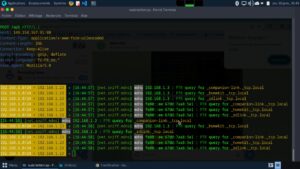

P commencer le processus de reniflement, nous devons mettre net.sniff à faire avec le net.sniff on

Par exemple, si quelqu’un de la machine Windows se connecte à un serveur FTP sans utiliser de protocoles sécurisés, nous pouvons voir les identifiants texte clairs.

Portez vous bien et à demain pour un nouveau tutoriel sur Bettercap