Le groupe Lazarus utilise un panneau d’administration basé sur React pour contrôler les cyberattaques mondiales

L’acteur de menace nord-coréen connu sous le nom de Groupe Lazarus a été observé en train d’exploiter une « plateforme administrative basée sur le Web » pour superviser son infrastructure de commandement et de contrôle (C2), donnant à l’adversaire la possibilité de superviser de manière centralisée tous les aspects de ses campagnes.

« Chaque serveur C2 hébergeait une plateforme administrative basée sur le Web, construite avec une application React et une API Node.js », a déclaré l’équipe STRIKE de SecurityScorecard dans un nouveau rapport partagé avec The Hacker News. « Cette couche administrative était cohérente sur tous les serveurs C2 analysés, même si les attaquants variaient leurs charges utiles et leurs techniques d’obscurcissement pour échapper à la détection. »

Le cadre caché a été décrit comme un système complet et un hub qui permet aux attaquants d’organiser et de gérer les données exfiltrées, de maintenir la surveillance de leurs hôtes compromis et de gérer la livraison de la charge utile.

Le panneau d’administration basé sur le Web a été identifié dans le cadre d’une campagne d’attaque de la chaîne d’approvisionnement baptisée Operation Phantom Circuit ciblant le secteur des crypto-monnaies et les développeurs du monde entier avec des versions trojanisées de progiciels légitimes contenant des portes dérobées.

« Il s’agit de packages légitimes allant des applications de cryptomonnaie aux solutions d’authentification », a déclaré à The Hacker News Ryan Sherstobitoff, vice-président senior de la recherche et du renseignement sur les menaces chez SecurityScorecard. « Leur point commun est que beaucoup de ces applications sont des applications Web utilisant Node.js. »

« Ils intègrent du code obscurci dans les référentiels et incitent les développeurs de logiciels à exécuter le code dans le cadre d’un test de compétences, d’un entretien ou d’une autre opportunité. Souvent, ces développeurs l’exécutent sur leurs ordinateurs portables d’entreprise. Cela permet ensuite aux opérateurs d’infiltrer des entreprises dans le monde entier. »

La campagne, qui s’est déroulée entre septembre 2024 et janvier 2025, aurait fait 233 victimes dans le monde en janvier et 1 639 au total, la plupart d’entre elles étant identifiées au Brésil, en France et en Inde. Sur les 233 entités ciblées, 110 sont situées en Inde.

Le groupe Lazarus est devenu une sorte d’ expert en ingénierie sociale , attirant des cibles potentielles en utilisant LinkedIn comme vecteur d’infection initial sous le couvert d’opportunités d’emploi lucratives ou d’une collaboration conjointe sur des projets liés à la cryptographie.

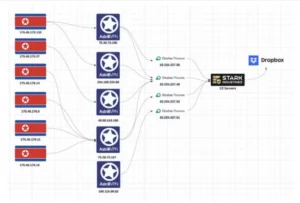

Les liens de l’opération avec Pyongyang proviennent de l’utilisation du VPN Astrill – qui a déjà été lié au système de recrutement frauduleux de travailleurs des technologies de l’information (TI) – et de la découverte de six adresses IP nord-coréennes distinctes qui ont été trouvées à l’origine de connexions, qui ont été acheminées via les nœuds de sortie du VPN Astrill et les points de terminaison Oculus Proxy.

« Le trafic obscurci a finalement atteint l’infrastructure C2, hébergée sur les serveurs de Stark Industries . Ces serveurs ont facilité la livraison de la charge utile, la gestion des victimes et l’exfiltration des données », a déclaré SecurityScorecard.

Une analyse plus approfondie du composant administrateur a révélé qu’il permet aux acteurs de la menace de visualiser les données exfiltrées des victimes, ainsi que de rechercher et de filtrer les données qui les intéressent.

On soupçonne que la plateforme administrative Web a été utilisée dans toutes les campagnes liées à la menace IT Worker , servant de canal aux acteurs de la menace pour gérer les informations collectées auprès des victimes à l’étranger, selon Sherstobitoff.

« En intégrant des portes dérobées obscurcies dans des packages logiciels légitimes, Lazarus a trompé les utilisateurs en les incitant à exécuter des applications compromises, leur permettant d’exfiltrer des données sensibles et de gérer les victimes via des serveurs de commande et de contrôle (C2) sur le port 1224 », a déclaré la société.

« L’infrastructure de la campagne s’appuyait sur des panneaux d’administration Web cachés basés sur React et des API Node.js pour une gestion centralisée des données volées, affectant plus de 233 victimes dans le monde. Ces données exfiltrées ont été retracées jusqu’à Pyongyang, en Corée du Nord, via un réseau en couches de VPN Astrill et de proxys intermédiaires. »