Uniscan: Scanneur de vulnérabilité RFI, LFI, et RCE

Les informations contenues dans ce tutoriel sont fournies à titre éducatif uniquement. L’objectif est de promouvoir une meilleure compréhension des principes de cybersécurité et de l’utilisation des outils en ligne. Cependant, l’application de ces techniques et outils peut comporter des risques, y compris la violation de lois locales, la perte de données, ou des dommages à vos systèmes ou à ceux d’autrui.

Bonjour amoureux(se) de cybersécurité, j’espère que vous êtes en pleine forme. Aujourd’hui nous étudierons Uniscan, un scanneur de vulnérabilité RFI, LFI et RCE.

Définition

RFI: Remote File Include est une attaque qui cible les applications web qui utilisent des inclusions via des scripts externes(plugins). Il permet à un attaquant d’inclure un fichier distant, généralement par le biais script sur le serveur web.

Installation

sudo apt-get install uniscan

pour vérifier une installation réussie de uniscan et afficher les options dont il dispose nous tapons la commande: sudo uniscan

Explication de quelques indicateurs

- -u : permet de spécifier l’url analysée

- -q : active les vérifications basées sur le répertoire pour la cible en cours d’analyse

- -w : permet à uniscan de vérifier les fichiers présents sur la machine distante de la cible

- -d : permet des vérifications dynamiques de toutes les inclusions de fichiers

Après avoir pris connaissance de l’outil nous pouvons maintenant passer à la phase de test. Nous allons effectuer une vérification de répertoire(q), de fichier(w), des robots(e), des inclusions dynamiques(d), et des inclusions statiques(s). Nous pouvons utiliser ces indicateurs de 1 à 1 mais cette fois nous allons tous les utiliser via cette commande: sudo uniscan -u https://victime.org -qweds

Après avoir remplacé l’url de votre cible et lancé la requête vous verrez les premières informations qui sont les vérifications de répertoire comme le montre la photo précédente.

Comme nous l’avons indiqué dans nos requêtes de recherche sur la cible après les répertoires ce sont les fichiers qu’il vient de vérifier.

Il vient d’effectuer les vérifications sur le fichier robot.txt et le plan du site comme le monte l’image. Il va maintenant commencer à énumérer chaque hôte externe lié à la cible.

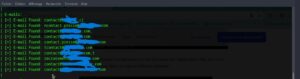

Uniscan répertorie aussi les adresses email trouvées sur le site web analysé

Ensuite, uniscan charge ses plugins pour effectuer les tests d’attaque RFI, XSS , SQL

Enfin, le site web est vérifié pour détecter d’éventuels shells web et le résultat est enregistré dans un fichier de rapport au format .html comme le démontre l’image suivante

Merci, portez-vous bien et à demain pour un nouveau tutoriel. Je vous encourage à utiliser ces outils dans cadre éthique et approprié.