Apprendre le piratage avec ARMITAGE

Attention dans cet article l’outil est utilisé pour la recherche et l’apprentissage. Ce type d’outils ne doit pas être utilisé vers un serveur qui ne vous appartient pas, ceci peut être puni par la loi.

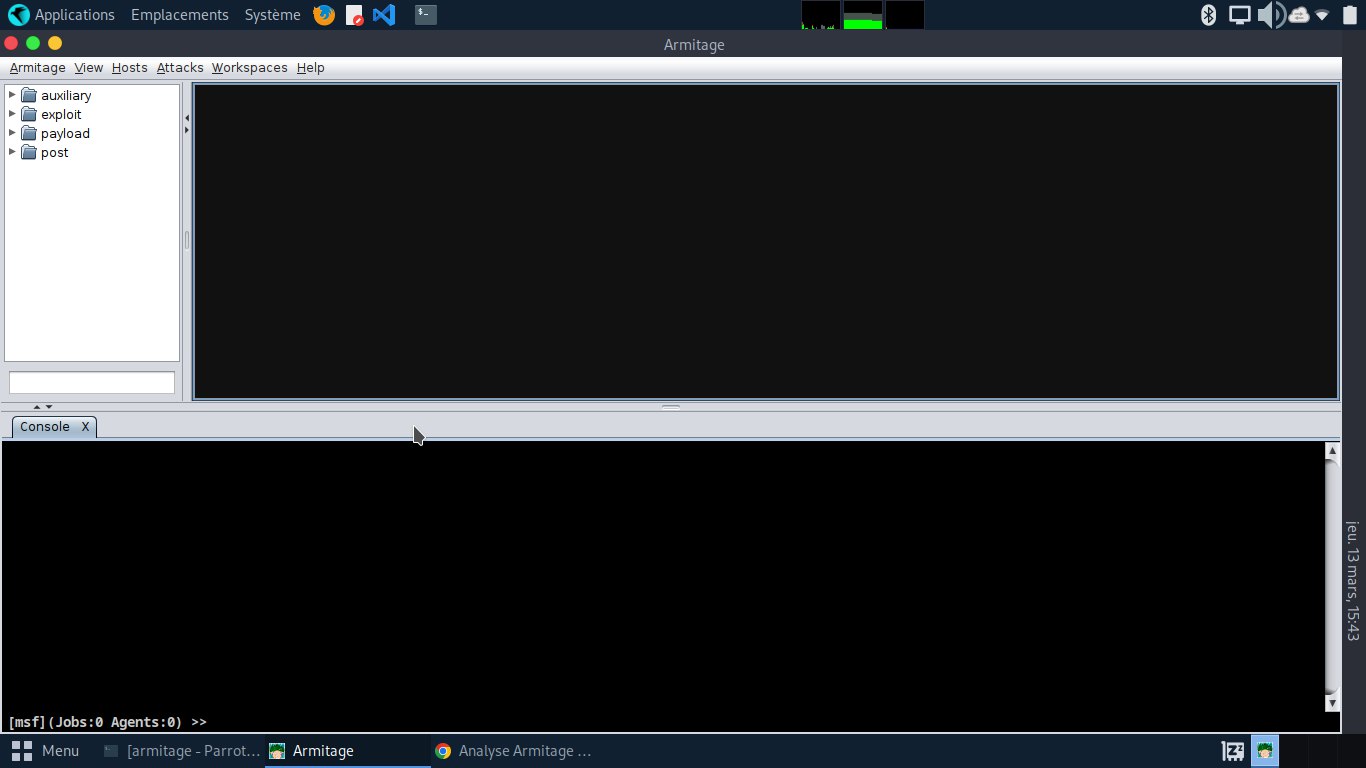

Armitage est une interface utilisateur graphique java exceptionnelle pour le framework metasploit. Son objectif est d’aider les professionnels de la sécurité à mieux comprendre le piratage informatique, à exploiter la puissance et le potentiel de metasploit.

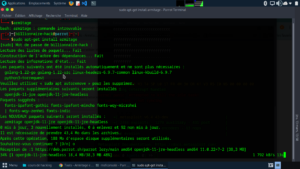

Installation

pour installer armitage nous tapons sudo apt-get install armitage

Après l’installation nous allons l’exécuter en tapant armitage dans notre terminal; pendant son démarrage une fenêtre comme celle-ci apparaitra sur vos écrans, acceptez les paramètres par défaut et cliquer sur connect

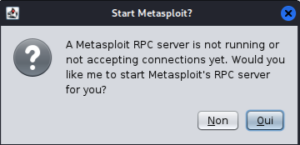

Après cela une fenêtre comme celle-ci apparaitra cliquez sur oui pour démarrer msfrpcd et vous aurez accès à l’interface graphique de armitage

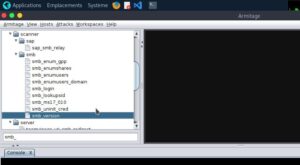

Pour sélectionner une analyse que nous souhaitons exécuter avec armitage, nous développons l’arborescence du module dans auxiliary et nous double-cliquons sur le scanneur que nous souhaitons utiliser, dans cette démo nous utiliserons smb_version.

NB: SMB (Server Message Block); smb_versionest une option ou un module utilisé principalement dans Metasploit pour identifier la version du protocole SMB

Après avoir double-cliqué sur le module nous devons renseigner le RHOSTS soit l’adresse ou la plage d’adresse de notre cible; pour ma part c’est l’adresse ip de ma machine metasploitable

Après avoir renseigné l’adresse ou la plage d’adresses ip de la cible vous cliquez sur launch pour lancer le scan

Notez que armitage définit automatiquement la valeur RHOSTS en fonction de notre sélection. Un clic droit sur l’hôte ouvrira un nouvel onglet affichant tous les services qui ont été analysés sur le système cible.

Lors de l’analyse éffectuée précédemment, nous constatons que la cible exécute samba, nous allons donc tenter d’exécuter l’exploit usermap_script. Trouvons l’exploit dans l’arborescence et double-cliquons dessus pour afficher sa configuration

Comme pour notre analyse précédente, toute la configuration nécessaire a été effectuée. Il ne nous reste plus qu’à cliquer sur launch pour lancer et attendre que la session meterpreter s’ouvre. Remarquez sur l’image ci-dessous que l’image cible a changé pour indiquer qu’elle a été exploitée.

Lorsque nous faisons un clic droit sur notre hôte exploité, nous pouvons voir un certain nombre d’options nouvellles et utiles à notre disposition. pour ma part j’ai cliqué sur le shell1 et j’ai choisi son option interact j’ai commencé à taper quelques commandes linux comme le montre l’image suivante.

Merci d’avoir suivi de tutoriel pratique, portez vous bien et à la prochaine pour un autre tutoriel.