Wifite : un guide étape par étape pour les utilisateurs de Kali Linux

On en parle beaucoup, on le redoute souvent, mais peu savent vraiment comment fonctionne le hacking WiFi. Aujourd’hui, on lève le voile. Avec seulement quelques lignes de commande et un outil libre comme Wifite, il est possible de compromettre un réseau WiFi mal protégé. Voyons ensemble comment et surtout pourquoi c’est possible.

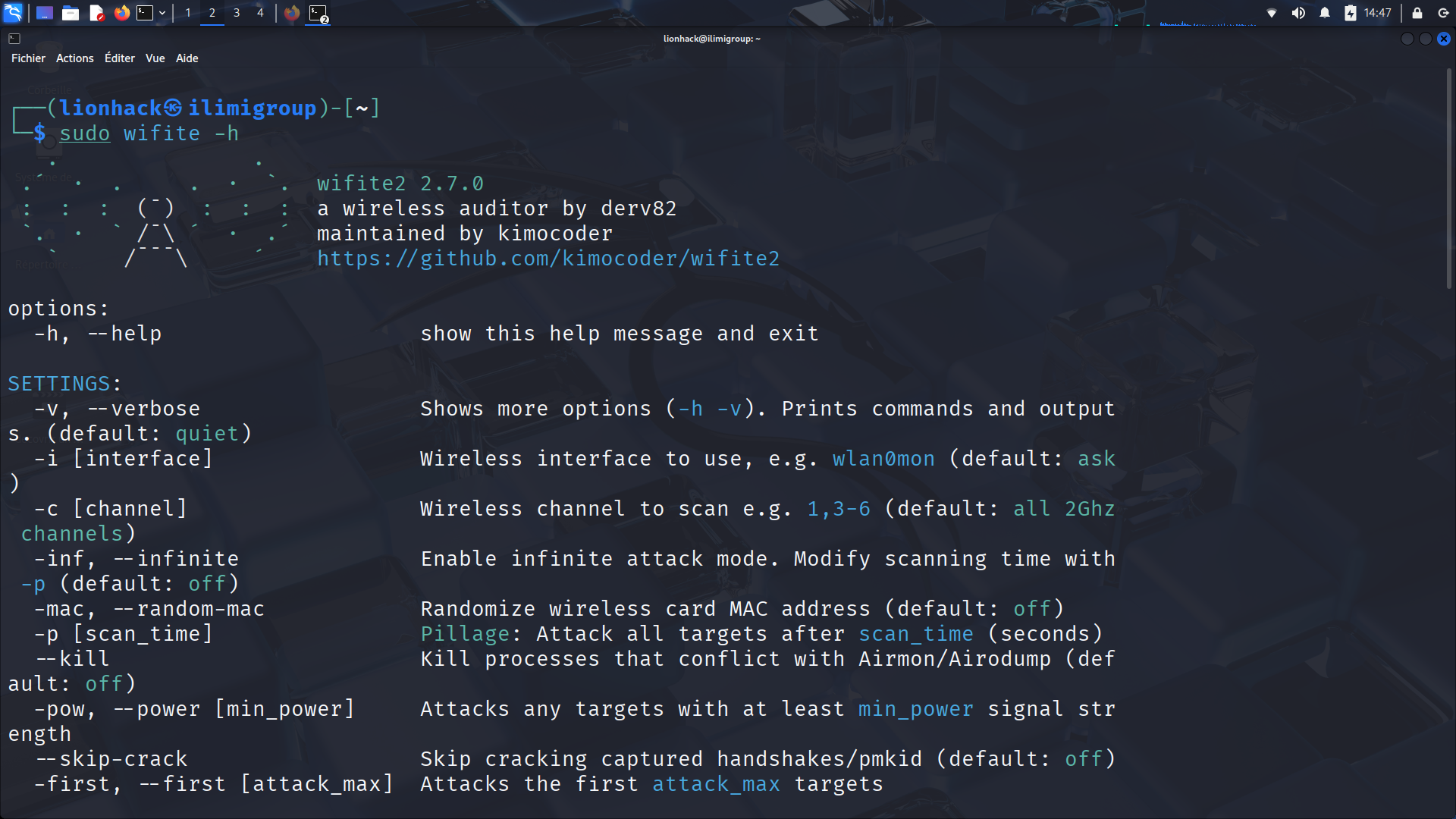

Qu’est-ce que Wifite?

Wifite est un outil d’audit de sécurité Wi-Fi écrit en Python, qui automatise diverses attaques (WEP, WPA/WPA2, WPS) en s’appuyant sur des outils comme Aircrack-ng, dans le but de récupérer des mots de passe ou d’exploiter des failles de configuration.

Il existe trois façons d’obtenir Wifite sur Kali Linux :

- Il peut être préinstallé si vous choisissez d’ajouter les outils essentiels lors de l’installation.

- Il est disponible dans le référentiel par défaut et peut être installé avec APT.

- Ou il peut être téléchargé à partir du référentiel GitHub pour obtenir la dernière version.

Clause de non-responsabilité

Pirater un réseau sans fil dont vous n’êtes pas propriétaire est un crime dans de nombreux pays.

C’est illégal et vous risquez une peine de prison. Ce tutoriel est fourni à titre éducatif uniquement.

Essayez-le uniquement sur votre propre réseau pour comprendre le fonctionnement des pirates et vous protéger.

N’utilisez pas ces techniques sur d’autres réseaux sans l’autorisation du propriétaire.

Démonstration

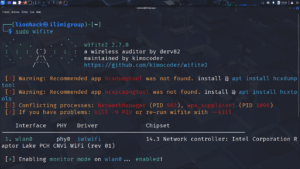

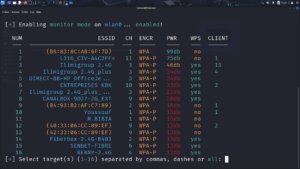

Pour commencer, il est nécessaire d’identifier les réseaux Wi-Fi présents à proximité. Par défaut, Wifite se charge automatiquement de scanner les réseaux sans fil à portée.

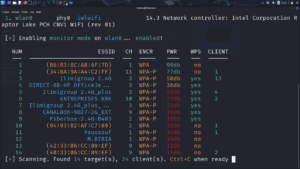

Il suffit de lancer l’application via sudo wifite et d’attendre quelques secondes : une liste de réseaux détectés s’affiche alors, accompagnée d’informations telles que le type de chiffrement utilisé, la puissance du signal et le nombre de clients connectés.

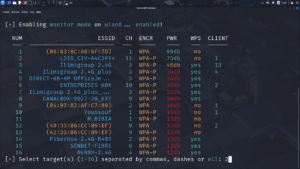

Une fois les réseaux détectés affichés, il faut interrompre le scan en appuyant sur ctrl+c. Cela permet d’arrêter la recherche en cours et de sélectionner la ou les cibles sur lesquelles vous souhaitez lancer l’attaque.

Comme vous pouvez le voir sur ma capture d’écran, j’ai simplement saisi le numéro correspondant à l’un des réseaux wi-fi détectés lors du scan. Wifite permet également de sélectionner plusieurs cibles en séparant les numéros par des virgules (ex: 1,2,3). Il est même possible de lancer des attaques sur tous les réseaux listés, mais pour des raisons de clarté et d’éfficacité, je vous conseille de vous concentrer sur une seule cible à la fois.

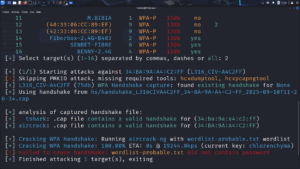

Une fois la cible sélectionnée, Wifite se concentre sur le ou les réseaux choisis. Il commence par écouter le processus d’authentification afin d’intercepter le handshake. Si aucun handshake n’est détecté, Wifite tente de forcer la reconnexion des clients en envoyant des paquets de sésauthentification, ce qui pousse les appareils connectés à se reconnecter. L’occasion parfaite pour capturer le handshake.

Une fois le handshake capturé comme le montre la capture suivante, il se trouve dans le dossier hs Wifite passe à l’étape suivante: tenter de casser le mot de passe à l’aide d’un dictionnaire

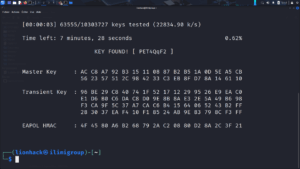

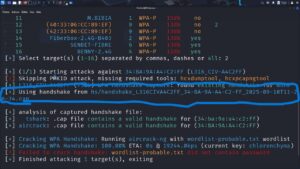

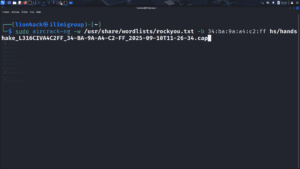

Nous pouvons maintenant passer au craquage du mot de passe. Pour ma part, je vais utiliser l’outil aircrack-ng avec le dictionnaire rockyou.txt qui est préinstallé sur kali linux et que j’ai déjà décompréssé. ce qui donne cette commande sudo aircrack-ng -w /usr/share/wordlists/rockyou.txt -b "bssid de votre cible" hs/"le nom de votre handshake"

Si le mot de passe se trouve dans le fichier rockyou.txt, aircrack-ng l’affichera à l’écran comme le montre l’image suivante. Dans le cas contraire, vous pouvez soit télécharger un autre dictionnaire, soit en créer un vous-même pour poursuivre le craquage.