Le botnet Murdoc, variante de Mirai, exploite les caméras IP d’AVTECH et les routeurs Huawei

Des chercheurs en cybersécurité ont mis en garde contre une nouvelle campagne à grande échelle qui exploite les failles de sécurité des caméras IP AVTECH et des routeurs Huawei HG532 pour intégrer les appareils dans une variante du botnet Mirai baptisée Murdoc Botnet.

L’activité en cours « démontre des capacités améliorées, exploitant les vulnérabilités pour compromettre les appareils et établir des réseaux de botnets étendus », a déclaré Shilpesh Trivedi, chercheur en sécurité chez Qualys, dans une analyse.

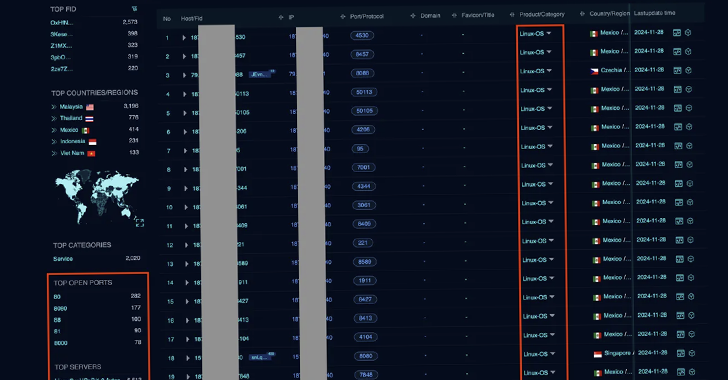

La campagne est active depuis au moins juillet 2024, avec plus de 1 370 systèmes infectés à ce jour. La majorité des infections ont été localisées en Malaisie, au Mexique, en Thaïlande, en Indonésie et au Vietnam.

Les preuves montrent que le botnet exploite des failles de sécurité connues telles que CVE-2017-17215 et CVE-2024-7029 pour obtenir un accès initial aux appareils de l’Internet des objets (IoT) et télécharger la charge utile de l’étape suivante au moyen d’un script shell.

Le script, quant à lui, récupère le malware du botnet et l’exécute en fonction de l’architecture du processeur. L’objectif final de ces attaques est d’utiliser le botnet comme une arme pour mener des attaques par déni de service distribué (DDoS).

Ce développement intervient quelques semaines après qu’une variante du botnet Mirai nommée gayfemboy a été découverte exploitant une faille de sécurité récemment divulguée affectant les routeurs industriels Four-Faith depuis début novembre 2024. À la mi-2024, Akamai a également révélé que CVE-2024-7029 avait été utilisé abusivement par des acteurs malveillants pour enrôler des appareils AVTECH dans un botnet.

Les attaques DDoS ont ciblé les secteurs des télécommunications, de la technologie, de l’hébergement, du cloud computing, de la banque, des jeux et des services financiers. Plus de 55 % des appareils compromis se trouvent en Inde, suivie de l’Afrique du Sud, du Brésil, du Bangladesh et du Kenya.

« Le botnet comprend des variantes de malware dérivées de Mirai et BASHLITE », a déclaré Trend Micro . « Les commandes du botnet incluent celles qui peuvent intégrer diverses méthodes d’attaque DDoS, mettre à jour les malwares et activer les services proxy. »

Les attaques impliquent l’infiltration d’appareils IoT pour déployer un malware de chargement qui récupère la charge utile réelle, qui se connecte ensuite à un serveur de commande et de contrôle (C2) et attend d’autres instructions pour les attaques DDoS et à d’autres fins.

Pour se protéger contre de telles attaques, il est conseillé de surveiller les processus, événements et trafic réseau suspects générés par l’exécution de binaires/scripts non fiables. Il est également recommandé d’appliquer les mises à jour du firmware et de modifier le nom d’utilisateur et le mot de passe par défaut.

Source: https://thehackernews.com/