Analyse du serveur web avec Nikto- Guide du débutant

Cet article est uniquement à but éducatif. L’utilisation de Nikto ou de tout autre outil de cybersécurité doit se faire dans un cadre légal et avec l’autorisation explicite du propriétaire du système ciblé. L’auteur et les responsables de cette publication ne sauraient être tenus responsables de toute utilisation malveillante ou illégale des informations fournies.

Bonjour amoureux(se) de piratage et de cybersécurité, aujourd’hui nous découvrir l’outil Nikto, un utilitaire open source largement utilisé par les Pentesters pour une analyse rapide et automatisée des vulnérabilités des applications Web. car il capacité de détecter des menaces potentiellement fascinantes en référençant le fichier robots.txt, en parcourant l’extérieur de l’application et en parcourant un aperçu des documents connus qui pourraient contenir des données intéressantes.

Caractéristiques:

- Base de données de chèques au format CSV facilement actualisable

- Rapports de sortie au format texte brut ou HTML

- Changement automatique des versions HTTP disponibles

- Vérifications logicielles génériques et spécifiques du serveur

- Prise en charge SSL (via libnet-ssleay-perl)

- Prise en charge du proxy (avec authentification)

- Prise en charge des cookies

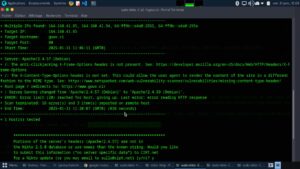

Étant déjà installé sur Kali, Nikto peut être utilisé immédiatement. Pour découvrir toutes les commandes disponibles, il suffit de taper : nikto -help

Maintenant que nous avons découvert les commandes disponibles, lançons un scan de domaine avec : nikto -h hackers.com

- -h: indicateur hôte

- hackers.com: est le nom de domaine

- -C all: pour forcer la vérification de tous les répertoires possibles

Pour les domaines avec HTTPS activé, nous devons spécifier -ssl indicateur pour analyser le port 443: Nikto -h https://hackers.com -ssl

Pour scanner une adresse ip voici la commande nikto -h 192.32.67.65 et nikto -h 192.32.67.65 -p 443 pour pouvoir spécifier le port.

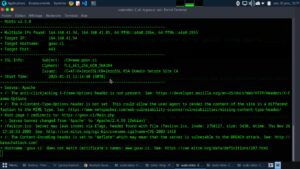

Nous pouvons également utiliser la commande -Format indicateur pour spécifier un format de sortie du fichier. les formats pris en charge sont CSV, HTML, SQL, TXT et XML

nikto -h 164.160.41.128 -o scan.csv -Format csv

- -o: le nom de sorti du fichier

- -Format: format CSV

une fois le scan terminé le rapport de la vulnérabilité est enregistré dans votre répertoire principale, si vous ouvrez le fichier voici comment il s’affiche et vous pouvez l’utiliser pour continuer votre piratage

Bonne lecture et à demain pour un nouveau tutoriel