Installation Pour débuter, nous allons cloner le répository sur notre machine local à partir de cette commande git clone https://github.com/Z4nzu/hackingtool.git maintenant, donnons des autorisations à l’outil via la commande chmod -R 755 hackingtool une fois l’autorisation accordée, nous pouvons nous deplacer vers le repertoire de l’outil avec la commande cd hackingtool et exécuter la […]

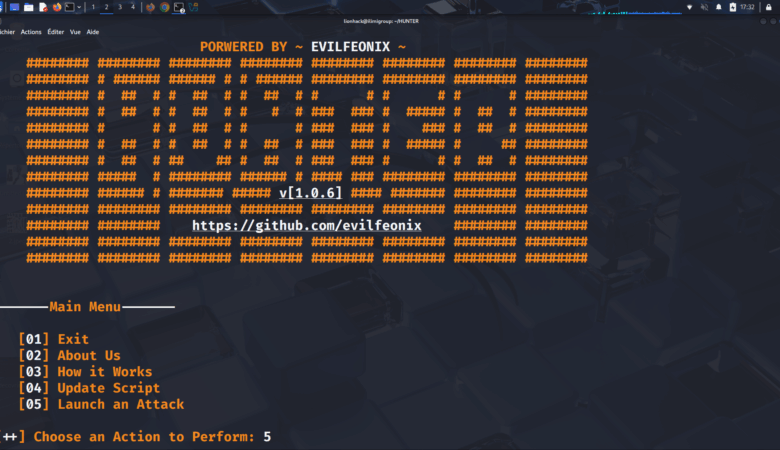

Hunter: collectez des données à partir d’un lien

Sachez qui sont vos victimes, où elles vivent, l’appareil qu’elles ont utilisé et la langue qu’elles comprennent, en utilisant notre incroyable outil de piratage nommé HUNTER! Hunter est un outil d’ingénierie sociale qui simule une attaque de phishing, se concentre sur la collecte d’informations en piratant et en manipulant les victimes pour les amener à révéler […]

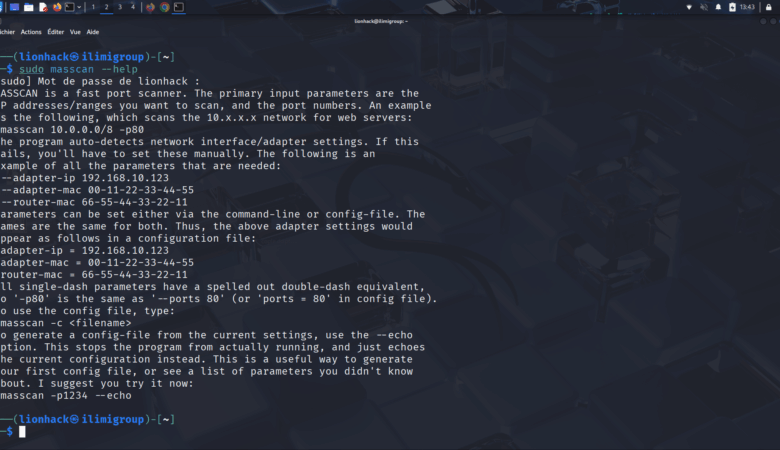

Masscan : Scanner 1 Million d’IP en Quelques Minutes – Tutoriel Complet et Éthique

Il existe de nombreux scanners de ports, mais pour une analyse rapide des ports, notamment sur les grands réseaux, masscan est l’un des outils les plus rapides. Effectivement, même nmap est plus lent que masscan. Il a été conçu pour analyser les réseaux le plus rapidement possible en envoyant un maximum de paquets dans un […]

Unicornscan: Guide complet pour débutants

Les professionnels de la cybersécurité utilisent de nombreux outils d’analyses. Nmap est incontestablement le plus connu, mais il est très lent. Il existe de nombreux outils d’analyse bien plus utiles. Masscan est le scanner de ports le plus rapide au monde, mais il n’est pas aussi précis que l’outil que nous découvrirons en ce jour. […]

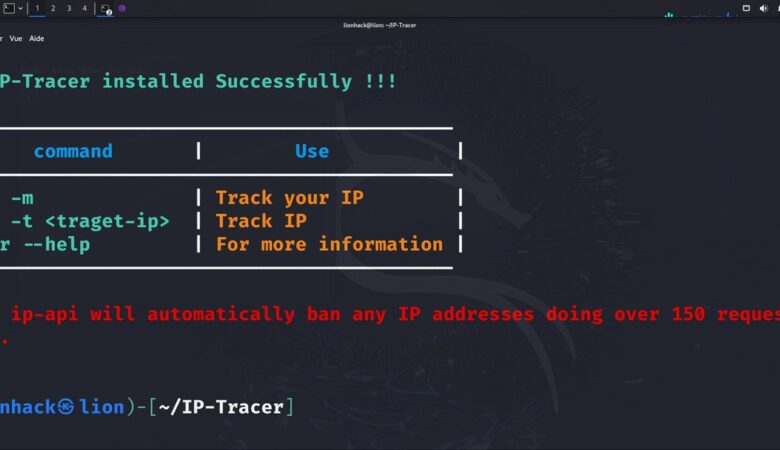

Comment les hackers arrivent à vous localiser à partir de vos adresses IP

Salut à tous, saviez-vous que chaque paquet envoyé sur internet laisse une trace? Aujourd’hui, on va suivre ces traces jusqu’à leur source ! IP Tracer est un outil linux utilisé pour analyser et suivre le chemin des paquets réseau entre notre ordinateur et une adresse IP ou un domaine cible. Il combine des fonctionnalités de […]

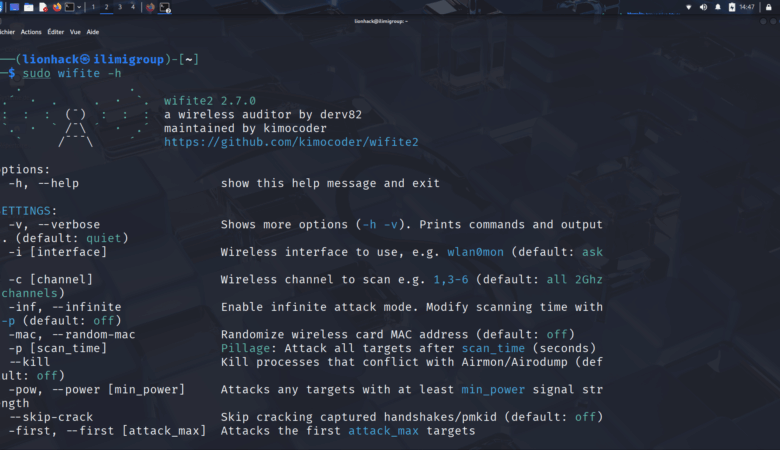

Wifite : un guide étape par étape pour les utilisateurs de Kali Linux

On en parle beaucoup, on le redoute souvent, mais peu savent vraiment comment fonctionne le hacking WiFi. Aujourd’hui, on lève le voile. Avec seulement quelques lignes de commande et un outil libre comme Wifite, il est possible de compromettre un réseau WiFi mal protégé. Voyons ensemble comment et surtout pourquoi c’est possible. Qu’est-ce que Wifite? […]

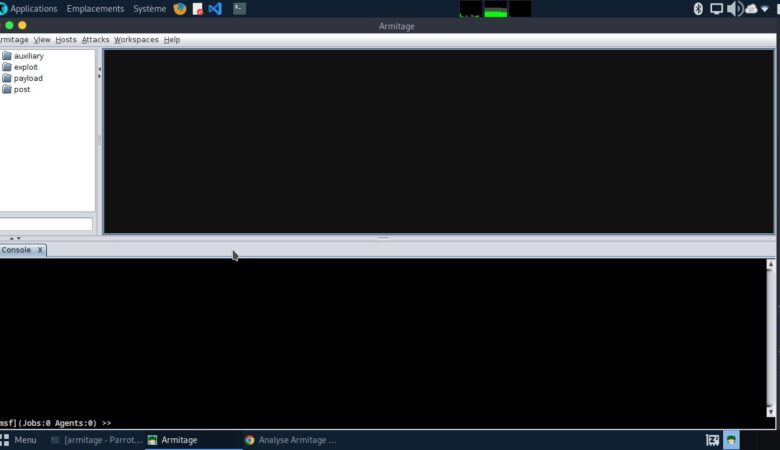

Apprendre le piratage avec ARMITAGE

Attention dans cet article l’outil est utilisé pour la recherche et l’apprentissage. Ce type d’outils ne doit pas être utilisé vers un serveur qui ne vous appartient pas, ceci peut être puni par la loi. Armitage est une interface utilisateur graphique java exceptionnelle pour le framework metasploit. Son objectif est d’aider les professionnels de la […]

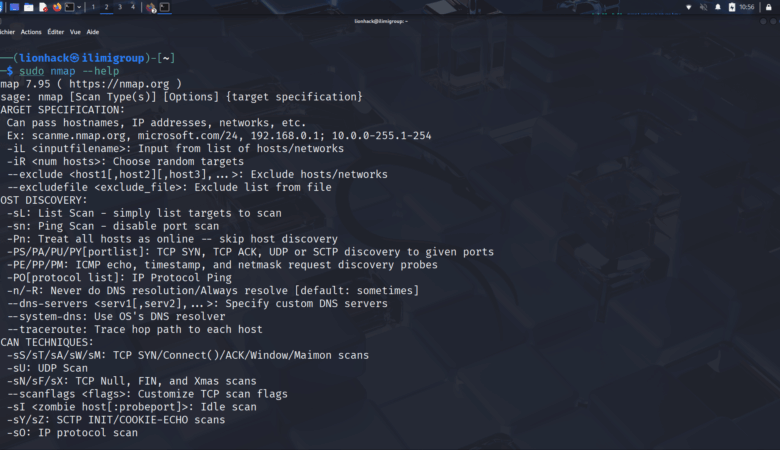

Les bases de l’outil Network Mapper (NMAP)

Ce tutoriel est à but éducatif et ne doit être utilisé que dans un cadre légal Bonjour à tous j’espère que vous êtes en pleine forme, aujourd’hui nous verrons un des outils les plus puissants du hacking. Nmap, un outil open source très puissant et largement utilisé par les professionnels de la sécurité informatique, les […]

Footprinting avec Maltego

Nous déclinons toute responsabilité quant à l’utilisation de ces outils en dehors d’un cadre légal et éthique. Il est de la responsabilité de l’utilisateur de respecter toutes les lois et régulations applicables Bonjour à tous ! Cette semaine, nous allons explorer la technique du footprinting. Le Footprinting est la technique consistant à récolter de l’information […]

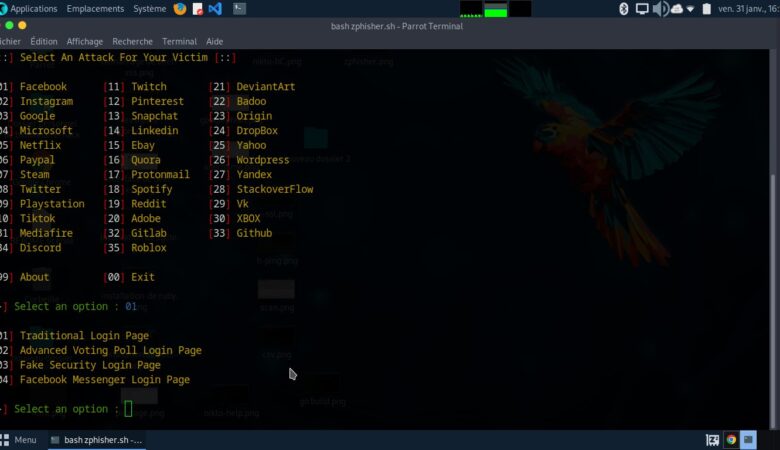

Zphisher: outil de phishing automatisé

Bonsoir amoureux(se) de piratage, aujourd’hui nous allons étudier Zphisher, Un outil de phishing automatisé avec plus de 30 modèles. Cet outil est conçu à des fins éducatives uniquement ! L’auteur et nous, ne seront pas responsable de toute mauvaise utilisation de cette boîte à outils ! installation git clone https://github.com/htr-tech/zphisher.git après avoir cloné le […]